מערכת גילוי חדירות (IDS)כמו הסייר ברשת, הפונקציה העיקרית היא למצוא את התנהגות הפריצה ולשלוח אזעקה. על ידי ניטור תעבורת הרשת או התנהגות המארח בזמן אמת, הוא משווה את "ספריית חתימות ההתקפה" המוגדרת מראש (כגון קוד וירוס ידוע, דפוס התקפה של האקר) עם "קו בסיס של התנהגות רגילה" (כגון תדירות גישה רגילה, פורמט העברת נתונים), ומפעיל מיד אזעקה ומתעד יומן מפורט לאחר גילוי אנומליה. לדוגמה, כאשר מכשיר מנסה לעתים קרובות לפרוץ את סיסמת השרת באמצעות כוח ברוטלי, IDS יזהה את דפוס ההתחברות החריג הזה, ישלח במהירות מידע אזהרה למנהל, וישמור ראיות מרכזיות כגון כתובת ה-IP של ההתקפה ומספר הניסיונות לספק תמיכה לצורך מעקב לאחר מכן.

בהתאם למיקום הפריסה, ניתן לחלק את IDS לשתי קטגוריות בעיקר. מזהי רשת (NIDS) נפרסים בצמתים מרכזיים ברשת (למשל, שערים, מתגים) כדי לנטר את התעבורה של כל מקטע הרשת ולזהות התנהגות תקיפה בין מכשירים. מזהי רשת (HIDS) מותקנים על שרת או מסוף יחיד, ומתמקדים בניטור התנהגות של מארח ספציפי, כגון שינוי קבצים, הפעלת תהליכים, תפוסת פורטים וכו', מה שיכול ללכוד במדויק את הפריצה עבור מכשיר יחיד. פלטפורמת מסחר אלקטרוני מצאה פעם זרימת נתונים חריגה דרך NIDS - מספר רב של מידע משתמש הורד בכמות גדולה באמצעות IP לא ידוע. לאחר התרעה בזמן, הצוות הטכני נעל במהירות את הפגיעות ומנע תאונות דליפת נתונים.

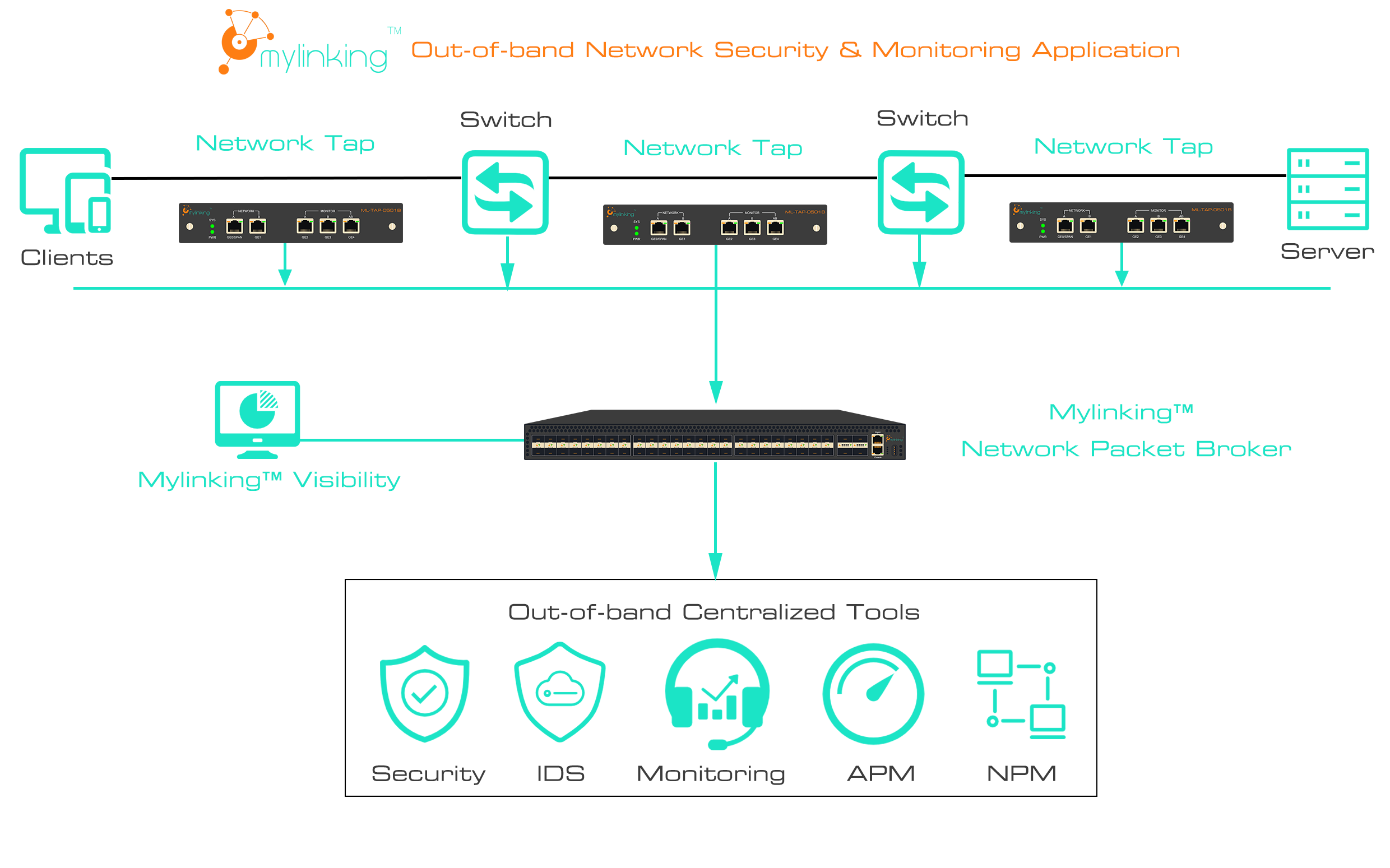

יישום Mylinking™ Network Packet Brokers במערכת גילוי חדירות (IDS)

מערכת למניעת חדירות (IPS)הוא ה"שומר" ברשת, מה שמגביר את היכולת ליירט התקפות באופן פעיל על סמך פונקציית הזיהוי של IDS. כאשר מזוהה תעבורה זדונית, הוא יכול לבצע פעולות חסימה בזמן אמת, כגון ניתוק חיבורים חריגים, ניתוק חבילות זדוניות, חסימת כתובות IP של התקפה וכן הלאה, מבלי להמתין להתערבות מנהל המערכת. לדוגמה, כאשר IPS מזהה שידור של קובץ מצורף לדוא"ל בעל מאפיינים של וירוס כופר, הוא יירט מיד את הדוא"ל כדי למנוע מהווירוס להיכנס לרשת הפנימית. לנוכח התקפות DDoS, הוא יכול לסנן מספר רב של בקשות מזויפות ולהבטיח את פעולתו התקינה של השרת.

יכולת ההגנה של IPS מסתמכת על "מנגנון תגובה בזמן אמת" ו"מערכת שדרוג חכמה". IPS מודרני מעדכן באופן קבוע את מסד הנתונים של חתימות ההתקפה כדי לסנכרן את שיטות התקיפה העדכניות ביותר של האקרים. חלק מהמוצרים המתקדמים תומכים גם ב"ניתוח ולמידה של התנהגות", שיכולים לזהות אוטומטית התקפות חדשות ולא ידועות (כגון פרצות יום אפס). מערכת IPS בה משתמש מוסד פיננסי מצאה וחסמה התקפת הזרקת SQL באמצעות פגיעות שלא פורסמה על ידי ניתוח תדירות שאילתות חריגה במסד הנתונים, ובכך מונעת שיבוש נתוני עסקאות מרכזיים.

למרות של-IDS ול-IPS יש פונקציות דומות, ישנם הבדלים עיקריים: מנקודת מבט של תפקיד, IDS הוא "ניטור פסיבי + התרעה", ואינו מתערב ישירות בתעבורת הרשת. הוא מתאים לתרחישים הדורשים ביקורת מלאה אך אינם רוצים להשפיע על השירות. IPS מייצג "הגנה אקטיבית + הפסקה" ויכול ליירט התקפות בזמן אמת, אך עליו לוודא שהוא לא מעריך באופן שגוי את התעבורה הרגילה (תוצאות חיוביות שגויות עלולות לגרום לשיבושים בשירות). ביישומים מעשיים, הם לעתים קרובות "משתפים פעולה" -- IDS אחראי על ניטור ושימור ראיות באופן מקיף כדי להשלים חתימות התקפה עבור IPS. IPS אחראי על יירוט בזמן אמת, איומי הגנה, הפחתת הפסדים הנגרמים מהתקפות ויצירת לולאה סגורה שלמה של "גילוי-הגנה-עקיבות".

ל-IDS/IPS תפקיד חשוב בתרחישים שונים: ברשתות ביתיות, יכולות IPS פשוטות כמו יירוט התקפות המובנות בנתבים יכולות להגן מפני סריקות פורטים נפוצות וקישורים זדוניים; ברשת ארגונית, יש צורך לפרוס התקני IDS/IPS מקצועיים כדי להגן על שרתים ומסדי נתונים פנימיים מפני התקפות ממוקדות. בתרחישי מחשוב ענן, IDS/IPS מקורי בענן יכול להסתגל לשרתי ענן הניתנים להרחבה אלסטית כדי לזהות תעבורה חריגה בין דיירים. עם השדרוג המתמיד של שיטות התקפת האקרים, IDS/IPS מתפתח גם לכיוון של "ניתוח חכם של בינה מלאכותית" ו"זיהוי קורלציה רב-ממדית", מה שמשפר עוד יותר את דיוק ההגנה ומהירות התגובה של אבטחת הרשת.

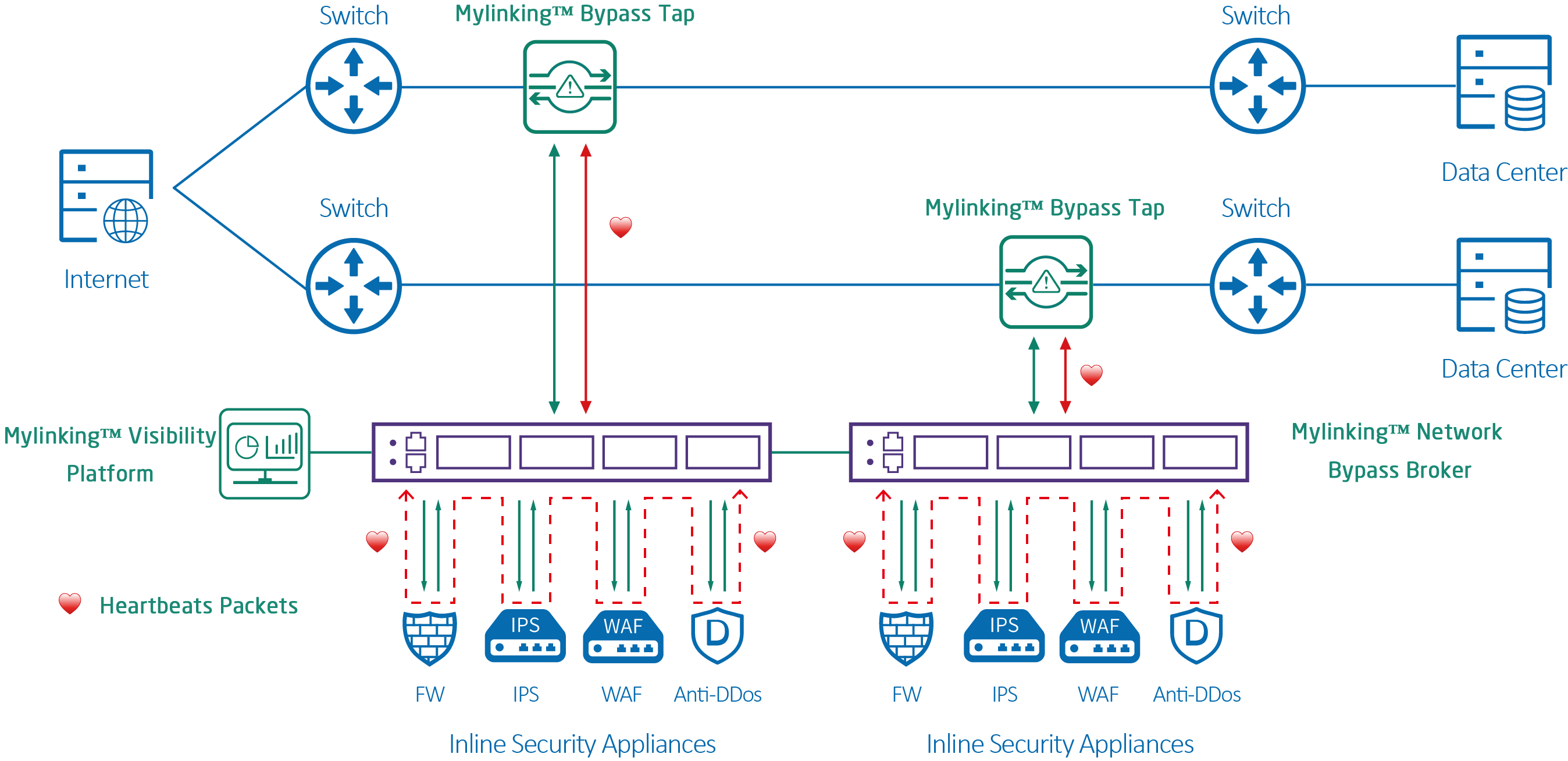

יישום Mylinking™ Network Packet Brokers במערכת מניעת חדירות (IPS)

זמן פרסום: 22 באוקטובר 2025