מונעים על ידי טרנספורמציה דיגיטלית, רשתות ארגוניות אינן עוד סתם "כמה כבלים המחברים מחשבים". עם התפשטות מכשירי האינטרנט של הדברים, מעבר השירותים לענן והאימוץ הגובר של עבודה מרחוק, תעבורת הרשת התפוצצה, כמו תנועה בכביש מהיר. עם זאת, גל זה של תעבורה מציב גם אתגרים: כלי אבטחה אינם יכולים ללכוד נתונים קריטיים, מערכות ניטור מוצפות במידע מיותר, ואיומים המוסתרים בתעבורה מוצפנת נותרים בלתי מזוהים. כאן נכנס לתמונה "המשרת הבלתי נראה" הנקרא Network Packet Broker (NPB). הוא משמש כגשר חכם בין תעבורת הרשת לכלי ניטור, מטפל בזרימה הכאוטית של התעבורה ברחבי הרשת כולה תוך הזנת הנתונים הדרושים לכלי ניטור במדויק, ועוזר לארגונים לפתור את אתגרי הרשת "הבלתי נראים והבלתי נגישים". היום, נספק הבנה מקיפה של תפקיד ליבה זה בתפעול ותחזוקת הרשת.

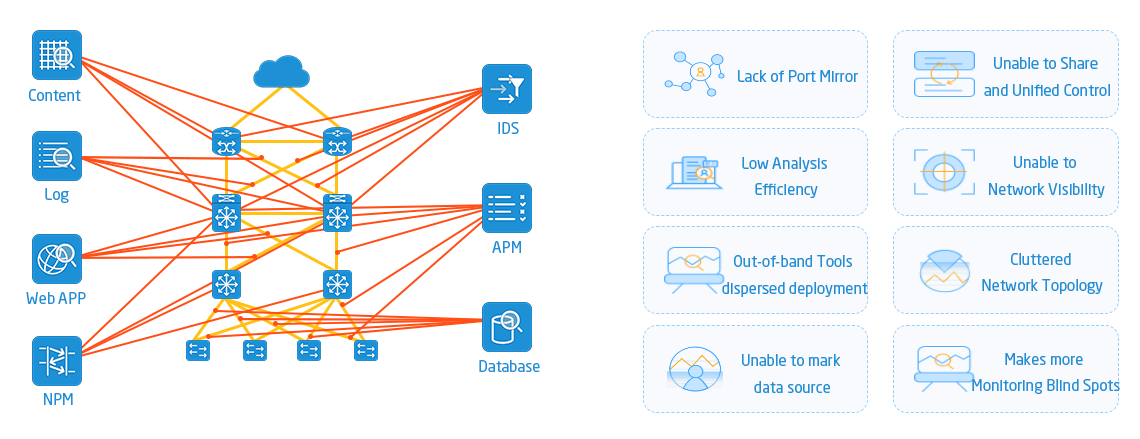

1. מדוע חברות מחפשות כעת NPBs? — "צורך הנראות" של רשתות מורכבות

קחו בחשבון זאת: כאשר הרשת שלכם מפעילה מאות מכשירי IoT, מאות שרתי ענן ועובדים ניגשים אליה מרחוק מכל מקום, כיצד תוכלו להבטיח שלא תתגנב פנימה תעבורה זדונית? כיצד תוכלו לקבוע אילו קישורים עמוסים ומאטים את פעילות העסק?

שיטות ניטור מסורתיות אינן מספקות זה מכבר: או שכלי ניטור יכולים להתמקד רק בפלחי תנועה ספציפיים, ולחסר צמתים מרכזיים; או שהם מעבירים את כל התעבורה לכלי בבת אחת, מה שגורם לו לא להיות מסוגל לעכל את המידע ולהאט את יעילות הניתוח. יתר על כן, כאשר למעלה מ-70% מהתעבורה מוצפנת כעת, כלים מסורתיים אינם מסוגלים כלל לראות את תוכנה.

הופעתן של נקודות גישה לרשת (NPBs) מטפלת בנקודת הכאב של "חוסר נראות רשת". הן ממוקמות בין נקודות כניסה לתעבורה לכלי ניטור, אוספות תעבורה מפוזרת, מסננות נתונים מיותרים ובסופו של דבר מפיצות תעבורה מדויקת למערכות זיהוי חדירות (IDS), פלטפורמות ניהול מידע אבטחה (SIEM), כלי ניתוח ביצועים ועוד. זה מבטיח שכלי ניטור לא יהיו חסרים ולא רוויים יתר על המידה. NPBs יכולות גם לפענח ולהצפין תעבורה, להגן על נתונים רגישים ולספק לארגונים סקירה ברורה של מצב הרשת שלהם.

ניתן לומר שכיום, כל עוד לארגון יש צרכים של אבטחת רשת, אופטימיזציה של ביצועים או תאימות, NPB הפך למרכיב ליבה בלתי נמנע.

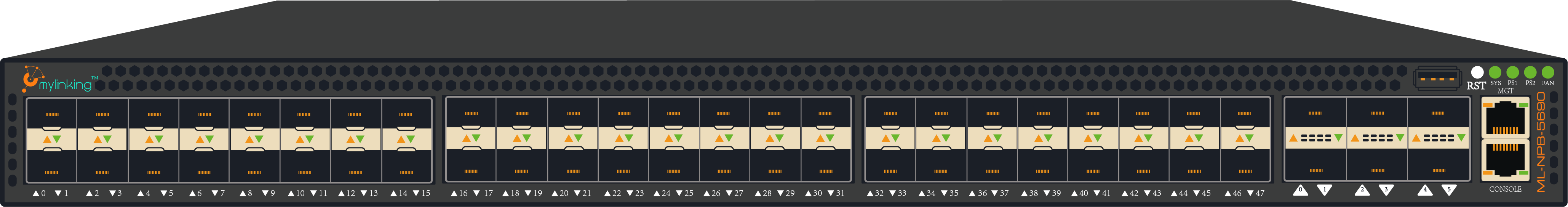

מה זה NPB? - ניתוח פשוט מארכיטקטורה ועד ליכולות ליבה

אנשים רבים חושבים שהמונח "מתווך חבילות" טומן בחובו חסם טכני גבוה לכניסה. עם זאת, אנלוגיה נגישה יותר היא שימוש ב"מרכז מיון משלוחים מהירים": תעבורת הרשת היא "חבילות מהירות", ה-NPB הוא "מרכז המיון", וכלי הניטור הוא "נקודת הקבלה". תפקידו של ה-NPB הוא לאגד חבילות מפוזרות (צבירה), להסיר חבילות לא חוקיות (סינון) ולמיין אותן לפי כתובת (הפצה). הוא יכול גם לפרוק ולבדוק חבילות מיוחדות (פענוח) ולהסיר מידע פרטי (עיסוי) - התהליך כולו יעיל ומדויק.

1. ראשית, בואו נבחן את "השלד" של NPB: שלושה מודולים ארכיטקטוניים מרכזיים

תהליך העבודה של NPB מסתמך לחלוטין על שיתוף הפעולה של שלושת המודולים הללו; אף אחד מהם לא יכול להיות חסר:

○מודול גישה לתנועה: זהו ערך ל"יציאת משלוח מהירה" ומשמש באופן ספציפי לקבלת תעבורת רשת מיציאת מראה של מתג (SPAN) או ממפצל (TAP). בין אם מדובר בתעבורה מקישור פיזי או מרשת וירטואלית, ניתן לאסוף אותה בצורה מאוחדת.

○מנוע עיבודזהו "המוח המרכזי של מרכז המיון" והוא אחראי על ה"עיבוד" הקריטי ביותר - כגון מיזוג תעבורה מרובת קישורים (אגרגציה), סינון תעבורה מסוג IP מסוים (סינון), העתקת אותה תעבורה ושליחתה לכלים שונים (העתקה), פענוח תעבורה מוצפנת SSL/TLS (פענוח) וכו'. כל "הפעולות העדינות" מתבצעות כאן.

○מודול הפצהזה כמו "שליח" שמחלק במדויק את התעבורה המעובדת לכלי הניטור המתאימים ויכול גם לבצע איזון עומסים - לדוגמה, אם כלי ניתוח ביצועים עמוס מדי, חלק מהתעבורה יופצה לכלי הגיבוי כדי למנוע עומס יתר על כלי בודד.

2. "יכולות הליבה הקשות" של NPB: 12 פונקציות ליבה פותרות 90% מבעיות הרשת

ל-NPB יש פונקציות רבות, אבל בואו נתמקד בנפוצות ביותר בקרב ארגונים. כל אחת מהן מתאימה לנקודת כאב מעשית:

○שכפול תנועה / צבירה + סינוןלדוגמה, אם לארגון יש 10 קישורי רשת, ה-NPB מאחד תחילה את התעבורה של 10 הקישורים, לאחר מכן מסנן "חבילות נתונים כפולות" ו"תעבורה לא רלוונטית" (כגון תעבורה מעובדים הצופים בסרטונים), ושולח רק תעבורה הקשורה לעסק לכלי הניטור - מה שמשפר ישירות את היעילות ב-300%.

○פענוח SSL/TLSכיום, התקפות זדוניות רבות מוסתרות בתעבורה מוצפנת HTTPS. NPB יכול לפענח תעבורה זו בבטחה, מה שמאפשר לכלים כמו IDS ו-IPS "לראות" את התוכן המוצפן וללכוד איומים נסתרים כגון קישורי פישינג וקוד זדוני.

○מיסוך נתונים / דה-סנסיטיזציהאם התעבורה מכילה מידע רגיש כגון מספרי כרטיסי אשראי ומספרי ביטוח לאומי, NPB "ימחק" מידע זה באופן אוטומטי לפני שליחתו לכלי הניטור. פעולה זו לא תשפיע על ניתוח הכלי, אך גם תעמוד בדרישות PCI-DSS (תאימות לתשלומים) ו-HIPAA (תאימות שירותי בריאות) כדי למנוע דליפת נתונים.

○איזון עומסים + מעבר לגיבויאם לארגון יש שלושה כלי SIEM, ה-NPB יחלק את התעבורה ביניהם באופן שווה כדי למנוע עומס יתר על כלי אחד. אם כלי אחד נכשל, ה-NPB יעביר מיד את התעבורה לכלי הגיבוי כדי להבטיח ניטור ללא הפרעות. זה חשוב במיוחד עבור תעשיות כמו פיננסים ובריאות שבהן זמן השבתה אינו מקובל.

○סיום מנהרהפרוטוקולי VXLAN, GRE ו"מנהרות" אחרים נמצאים כיום בשימוש נפוץ ברשתות ענן. כלים מסורתיים אינם יכולים להבין את הפרוטוקולים הללו. פרוטוקולי NPB יכולים "לפרק" את המנהרות הללו ולחלץ את התעבורה האמיתית שבתוכן, מה שמאפשר לכלים ישנים לעבד תעבורה בסביבות ענן.

השילוב של תכונות אלו מאפשר ל-NPB לא רק "לראות" תעבורה מוצפנת, אלא גם "להגן" על נתונים רגישים ו"להסתגל" לסביבות רשת מורכבות שונות - זו הסיבה שהוא יכול להפוך למרכיב מרכזי.

III. היכן משתמשים ב-NPB? — חמישה תרחישים מרכזיים המתייחסים לצרכים אמיתיים של ארגונים

NPB אינו כלי שמתאים לכולם; במקום זאת, הוא מסתגל בגמישות לתרחישים שונים. בין אם מדובר במרכז נתונים, רשת 5G או סביבת ענן, הוא מוצא יישומים מדויקים. בואו נבחן כמה מקרים אופייניים כדי להמחיש נקודה זו:

1. מרכז נתונים: המפתח לניטור תעבורה ממזרח למערב

מרכזי נתונים מסורתיים מתמקדים אך ורק בתעבורה מצפון לדרום (תעבורה משרתים לעולם החיצון). עם זאת, במרכזי נתונים וירטואליים, 80% מהתעבורה היא ממזרח למערב (תעבורה בין מכונות וירטואליות), דבר שכלים מסורתיים פשוט אינם יכולים ללכוד. כאן נכנסים לתמונה NPBs:

לדוגמה, חברת אינטרנט גדולה משתמשת ב-VMware כדי לבנות מרכז נתונים וירטואלי. ה-NPB משולב ישירות עם vSphere (פלטפורמת הניהול של VMware) כדי ללכוד במדויק תעבורה ממזרח למערב בין מכונות וירטואליות ולהפיץ אותה ל-IDS וכלי ביצועים. זה לא רק מבטל "נקודות מתות של ניטור", אלא גם מגביר את יעילות הכלים ב-40% באמצעות סינון תעבורה, ובכך מקצר ישירות את זמן התיקון הממוצע (MTTR) של מרכז הנתונים בחצי.

בנוסף, NPB יכולה לנטר את עומס השרתים ולהבטיח שנתוני התשלום תואמים לתקן PCI-DSS, מה שהופך ל"דרישת תפעול ותחזוקה חיונית" עבור מרכזי נתונים.

2. סביבת SDN/NFV: תפקידים גמישים המתאימים לרשתות מוגדרות תוכנה

חברות רבות משתמשות כיום ב-SDN (רשת מוגדרת תוכנה) או NFV (וירטואליזציה של פונקציות רשת). רשתות אינן עוד חומרה קבועה, אלא שירותי תוכנה גמישים. זה דורש מ-NPBs להיות גמישים יותר:

לדוגמה, אוניברסיטה משתמשת ב-SDN כדי ליישם את "הבא את המכשיר שלך" (BYOD) כך שסטודנטים ומורים יוכלו להתחבר לרשת הקמפוס באמצעות הטלפונים והמחשבים שלהם. NPB משולב עם בקר SDN (כגון OpenDaylight) כדי להבטיח בידוד תעבורה בין אזורי ההוראה והמשרד תוך פיזור מדויק של תעבורה מכל אזור לכלי ניטור. גישה זו אינה משפיעה על השימוש של סטודנטים ומורים, ומאפשרת זיהוי בזמן של חיבורים חריגים, כגון גישה מכתובות IP זדוניות מחוץ לקמפוס.

אותו הדבר נכון גם לגבי סביבות NFV. NPB יכול לנטר את התעבורה של חומות אש וירטואליות (vFWs) ומאזני עומסים וירטואליים (vLBs) כדי להבטיח ביצועים יציבים של "התקני תוכנה" אלה, שהם גמישים הרבה יותר מניטור חומרה מסורתי.

3. רשתות 5G: ניהול תעבורה פרוסה וצמתי קצה

המאפיינים המרכזיים של 5G הם "מהירות גבוהה, השהייה נמוכה וחיבורים גדולים", אך זה גם מביא אתגרים חדשים לניטור: לדוגמה, טכנולוגיית "חיתוך הרשת" של 5G יכולה לחלק את אותה רשת פיזית לרשתות לוגיות מרובות (לדוגמה, פרוסה בעלת השהייה נמוכה עבור נהיגה אוטונומית ופרוסה בעלת חיבור גדול עבור IoT), ויש לנטר את התעבורה בכל פרוסה באופן עצמאי.

מפעיל אחד השתמש ב-NPB כדי לפתור בעיה זו: הוא פרס ניטור NPB עצמאי עבור כל פרוסה של 5G, שיכול לא רק לצפות בהשהיה ובתפוקה של כל פרוסה בזמן אמת, אלא גם ליירט תעבורה חריגה (כגון גישה לא מורשית בין פרוסות) בצורה יעילה, ובכך להבטיח את דרישות ההשהיה הנמוכות של עסקים מרכזיים כמו נהיגה אוטונומית.

בנוסף, צמתי מחשוב קצה 5G מפוזרים ברחבי הארץ, ו-NPB יכולה גם לספק "גרסה קלת משקל" שנפרסת בצמתי קצה כדי לנטר תעבורה מבוזרת ולמנוע עיכובים הנגרמים משידור נתונים הלוך ושוב.

4. סביבת ענן/IT היברידי: שבירת מחסומי ניטור ענן ציבורי ופרטי

רוב הארגונים משתמשים כיום בארכיטקטורת ענן היברידית - חלק מהפעולות נמצאות ב-Alibaba Cloud או Tencent Cloud (עננים ציבוריים), חלקן בעננים פרטיים משלהן, וחלקן בשרתים מקומיים. בתרחיש זה, התעבורה מפוזרת על פני סביבות מרובות, מה שהופך את הניטור להפרעה קלה.

בנק צ'יינה מינשנג משתמש ב-NPB כדי לפתור את נקודת הכאב הזו: העסק שלו משתמש ב-Kubernetes לפריסה מבוססת קונטיינרים. NPB יכול ללכוד ישירות תעבורה בין קונטיינרים (Pods) ולקשר תעבורה בין שרתי ענן לעננים פרטיים כדי ליצור "ניטור מקצה לקצה" - בין אם העסק נמצא בענן ציבורי או פרטי, כל עוד יש בעיית ביצועים, צוות התפעול והתחזוקה יכול להשתמש בנתוני תעבורה של NPB כדי לאתר במהירות האם מדובר בבעיה בקריאות בין קונטיינרים או בעומס קישורי ענן, ובכך לשפר את יעילות האבחון ב-60%.

עבור עננים ציבוריים מרובי דיירים, NPB יכול גם להבטיח בידוד תעבורה בין ארגונים שונים, למנוע דליפת נתונים ולעמוד בדרישות התאימות של התעשייה הפיננסית.

לסיכום: NPB אינו "אופציה" אלא "חובה".

לאחר סקירת תרחישים אלה, תגלו ש-NPB כבר אינו טכנולוגיית נישה אלא כלי סטנדרטי עבור ארגונים להתמודדות עם רשתות מורכבות. ממרכזי נתונים ועד 5G, מעננים פרטיים ועד IT היברידי, NPB יכול למלא תפקיד בכל מקום בו יש צורך בנראות רשת.

עם העלייה בשכיחותן של בינה מלאכותית ומחשוב קצה, תעבורת הרשת תהפוך למורכבת עוד יותר, ויכולות NPB ישודרגו עוד יותר (לדוגמה, שימוש בבינה מלאכותית לזיהוי אוטומטי של תעבורה חריגה ומאפשר התאמה קלה יותר לצמתי קצה). עבור ארגונים, הבנה ופריסה מוקדמת של NPBs יעזרו להם לנצל יוזמה ברשת ולהימנע מעיקות בטרנספורמציה הדיגיטלית שלהם.

האם אי פעם נתקלתם באתגרים בניטור רשת בתעשייה שלכם? לדוגמה, לא ניתן לראות תעבורה מוצפנת, או שניטור ענן היברידי מופרע? אל תהססו לשתף את מחשבותיכם בקטע התגובות ובואו נחקור יחד פתרונות.

זמן פרסום: 23 בספטמבר 2025